Quel scan de vulnérabilités choisir pour son entreprise en 2025 ?

Comment choisir un scan de vulnérabilités en 2025 ?

Introduction

En 2025, la sécurité des systèmes d’information reste un enjeu majeur pour toutes les entreprises. Entre les cyberattaques toujours plus sophistiquées, les exigences de conformité réglementaire (RGPD, PCI DSS, DORA), et la complexité des infrastructures IT modernes, choisir le bon outil de scan de vulnérabilités est devenu un véritable casse-tête.

À travers cet article, nous allons démystifier le sujet et vous aider à choisir une solution cyber adaptée à votre système informatique, qu’il soit sur le cloud (AWS, Azure…), en local ou hybride.

Un peu d’histoire

Les premiers audits de sécurité informatique remontent aux années 1990, avec des outils rudimentaires comme SATAN : Security Administrator Tool for Analyzing Networks. À cette époque, la notion même de sécurité de l’information était embryonnaire, les systèmes informatiques étant peu protégés.

Depuis, les choses ont bien changé :

- En 1999, le standard CVE (Common Vulnerabilities and Exposures) a structuré le domaine.

- Des solutions comme Nessus ou Qualys sont apparues, transformant les audits de sécurité en un processus automatisé.

Aujourd’hui, les outils de scan s’appuient sur des bases de données enrichies, des techniques d’ingénierie avancée et des intégrations avec des solutions d’authentification, d’antivirus ou de pare-feu.

Comment fonctionne un scan de vulnérabilités ?

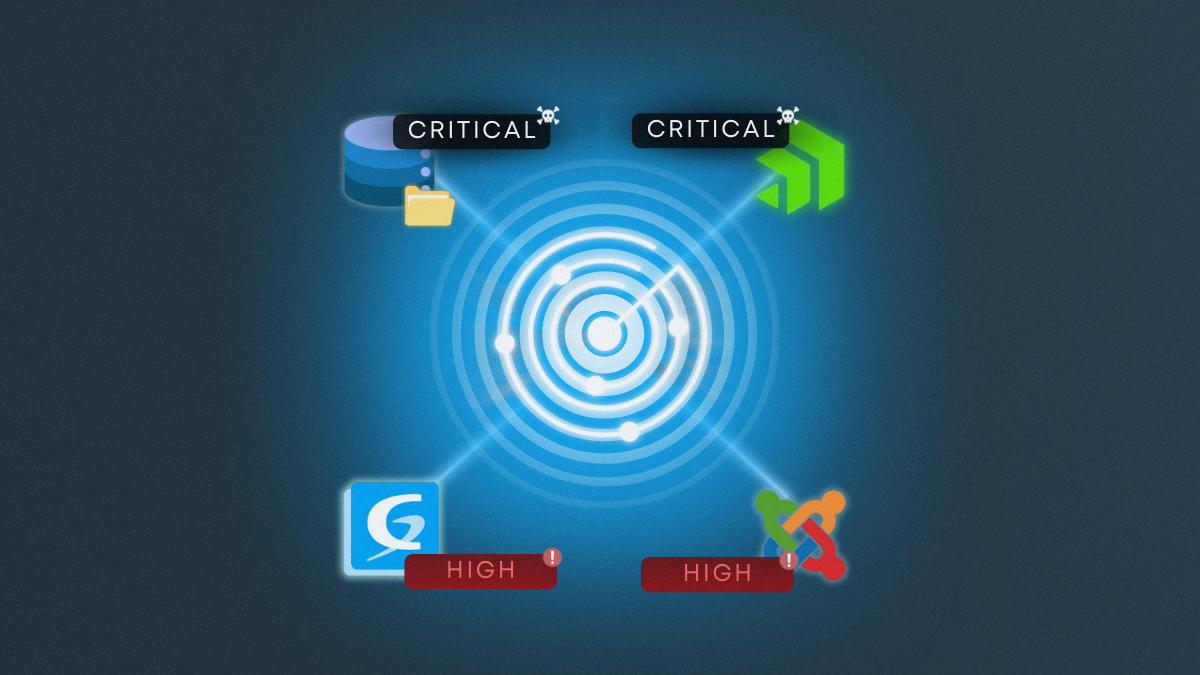

Un scan de vulnérabilité est une analyse automatisée de votre système informatique, réseau, ou application pour détecter les failles de sécurité. Il s’inscrit dans une démarche globale de gestion des risques.

Les grandes étapes

Il se déroule généralement en plusieurs étapes :

- Découverte des ressources (serveurs, services, endpoints, API).

- Analyse des failles : configuration, vulnérabilités connues, erreurs de code-source, etc.

- Rapport contenant les vulnérabilités détectées, leur gravité, et les recommandations de correction.

Pourquoi le choix de l’outil est-il critique ?

Le choix de l’outil de scan de vulnérabilités est crucial pour plusieurs raisons :

- La complexité des systèmes modernes : cloud, microservices, conteneurs, etc.

- Les réglementations de plus en plus strictes (RGPD, PCI DSS, DORA).

- Les coûts liés à une mauvaise gestion des vulnérabilités : pertes financières, atteinte à la réputation, amendes.

Mais surtout, un bon outil doit être capable de s’adapter à votre environnement spécifique et de fournir des résultats exploitables.

Un mauvais outil peut générer :

- Des faux positifs qui gaspillent votre temps.

- Des faux négatifs qui laissent vos données sensibles exposées et augmentent le risque de piratage et le risque d’intrusion.

- Des rapports peu exploitables, incompréhensibles par la DSI ou les développeurs.

Alors qu’un bon outil, au contraire, vous permettra de :

- Renforcer le niveau de sécurité de votre système.

- Respecter vos obligations légales (RGPD, ISO 27001, ANSSI) et veiller à une bonne analyse des risques.

- Protéger vos informations confidentielles contre les intrusions.

Mais encore faut-il trouver le bon outil !

Les outils les plus populaires

Rentrons dans le vif du sujet : quels outils de scan de vulnérabilités utiliser en 2025 ?

1. Nessus

Nessus est l’un des outils de scan de vulnérabilités les plus populaires et les plus utilisés. Il offre une large gamme de fonctionnalités, notamment la détection des vulnérabilités, l’analyse de la configuration et la conformité.

- Avantages : Interface conviviale, mises à jour fréquentes, large base de données de vulnérabilités.

- Inconvénients : Coût élevé pour les entreprises, certaines fonctionnalités avancées nécessitent une configuration complexe. Très peu exchaustif sur une application web et lors d’un audit applicatif.

2. Qualys

Qualys est une plateforme de sécurité cloud proposant des scans de vulnérabilités, ainsi que d’autres fonctionnalités de sécurité, telles que la gestion des correctifs et la surveillance continue.

- Avantages : Solution cloud, facile à déployer, intégration avec d’autres outils de sécurité.

- Inconvénients : Coût élevé, dépendance à la connectivité Internet. Assez efficace pour les applications web. Peu efficace sur le reste.

3. OpenVAS

OpenVAS est un outil open-source de scan de vulnérabilités qui offre une alternative gratuite aux solutions commerciales. Il est basé sur le framework Greenbone et propose une large gamme de fonctionnalités.

- Avantages : Gratuit, open-source, large communauté de développeurs.

- Inconvénients : Interface utilisateur moins conviviale, nécessite une configuration et une maintenance supplémentaires. Très peu exhaustif et assez mauvais en général, principalement lors d’un audit applicatif.

4. Nuclei

Nuclei est un outil de scan de vulnérabilités open-source développé par Project Discovery. Il se concentre sur la détection des vulnérabilités dans les applications web et les API.

- Avantages : Rapide, léger, facile à utiliser, large base de modèles de vulnérabilités.

- Inconvénients : Moins complet que d’autres outils, nécessite des connaissances techniques pour une utilisation optimale. Très efficace sur les applications web.

5. Pentera

Pentera est un outil de test d’intrusion automatisé simulant des attaques réelles pour évaluer la sécurité des systèmes. Il peut être utilisé en complément d’un scan de vulnérabilités traditionnel.

- Avantages : Simule des attaques réelles, fournit des rapports détaillés sur les vulnérabilités et les recommandations.

- Inconvénients : Coût élevé, nécessite une expertise en sécurité pour interpréter les résultats. Très efficace sur les applications web. Israélien, donc pas de service souverain en France.

Tableau comparatif

Enfin, voici un tableau comparatif des outils de scan de vulnérabilités mentionnés ci-dessus :

| Outil | Type | Avantages | Inconvénients | Localisation |

|---|---|---|---|---|

| Nessus | Commercial | Interface conviviale, large base de données | Coût élevé, configuration complexe | États-Unis |

| Qualys | Cloud | Facile à déployer, intégration avec d’autres outils | Coût élevé, dépendance à la connectivité Internet | États-Unis |

| OpenVAS | Open-source | Gratuit, large communauté | Interface moins conviviale, maintenance requise | Allemagne |

| Nuclei | Open-source | Rapide, léger, large base de modèles | Moins complet, nécessite des connaissances techniques | États-Unis |

| Pentera | Commercial | Puissant et bien conçu | Coût élevé, nécessite une expertise en sécurité pour interpréter les résultats. | Israël |

Ces outils ont malheureusement des limites non négligeables.

Les limites de ces outils

Bien que ces outils soient efficaces pour détecter les vulnérabilités, ils présentent certaines limites :

- Faux positifs et faux négatifs fréquents.

- Interfaces non adaptées à tous les profils.

- Coût parfois prohibitif pour les PME.

- Hébergement étranger = problématique pour les données confidentielles et la conformité RGPD.

Et si on repensait tout ça avec Flawfence ?

Flawfence est une solution de scan de vulnérabilités et de cartographie externe moderne conçu avec une approche proactive de la cybersécurité.

Le moteur de scan de vulnérabilités de Flawfence se distingue sur plusieurs aspects et permet de rivaliser avec un auditeur en cybersécurité. :

Aspect 1 : L’exhaustivité

Un des problèmes majeurs des scans de vulnérabilités est le manque d’exhaustivité.

Flawfence utilise les mêmes approches que les outils traditionnelles mais ajoute une couche de vérification sur toute les vulnérabilités détectées.

Résultat :

- Pas de faux positifs

- Pas de faux négatifs

- Uniquement les vulnérabilités réellement exploitables

Aspect 2 : La communication

Le deuxième gros problème des scanners de vulnérabilités et des tests d’intrusion automatisés est la communication.

- Des rapports sans intéret.

- Des résultats incompréhensibles.

- Des recommandations inadaptées.

Flawfence est fondamentalement basé sur l’IA. Cette technologie permet de générer des rapports clairs et concis, adaptés à chaque type d’utilisateur.

Aspect 3 : La souveraineté

Flawfence est une solution 100% souveraine. Elle est hébergée en France et respecte les réglementations locales en matière de protection des données.

Aspect 4 : Le coût

Flawfence est une solution abordable par rapport aux autres outils de scan de vulnérabilités du marché. Elle est destinée aux entreprises de toutes tailles, des startups aux grandes entreprises.

Aspect 5 : La simplicité

Flawfence est fondamentalement conçu pour être facile à utiliser, même pour les équipes de sécurité ayant peu d’expérience en matière de scan de vulnérabilités. Finit les configurations complexes et les interfaces utilisateur déroutantes. Saisissez simplement l’URL de votre application et laissez Flawfence faire le reste.

Conclusion

En 2025, la sécurité des systèmes d’information ne peut plus être négligée. Choisir le bon outil, c’est éviter des cyberattaques, protéger ses données sensibles, et assurer sa conformité réglementaire.

Flawfence est une alternative souveraine, performante et simple à utiliser. Si vous cherchez à moderniser vos audits de sécurité, prenez contact avec l’équipe dès aujourd’hui.

FLAWFENCE

FLAWFENCE